Il s’agit de la manière de relier entre eux les équipements informatiques. Selon les topologies on obtient des performances différentes. A savoir, les débits, le nombre d’utilisateur maximum, le temps d’accès, la tolérance aux pannes, la longueur de câblage et le types d’applications seront différents.

Selon les topologies on obtient ainsi des performances différentes à savoir :

– Les débits,

– Le nombre d’utilisateurs maximum,

– Le temps d’accès,

– La tolérance aux pannes,

– La longueur de câblage et,

– Le type d’applications qui seront utilisés.

Par rapport à une topologie, nous retrouvons :

Un réseau point à point, relie deux machines entre elles,

Un réseau en étoile s’articule autour d’un équipement de communication

Il existe trois types des topologies différentes :

– En étoile

– En Bus

– En anneau

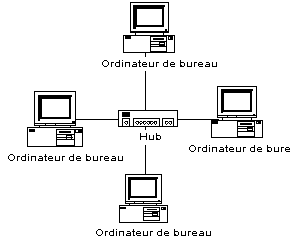

II.7.1 Topologie en ETOILE

Dans ce cas on constate que chaque ordinateurs, imprimantes. Est relié au noeud central : hub ou Switch dans le cas d’un réseau Ethernet. Les performances du réseau vont alors dépendirent principalement de ce noeud central. Un hub pratique de la diffusion : si un pc envoie un message à un autre pc, l’information suit le parcours suivant : elle part du pc émetteur arrive au hub puis est diffusée sur tous les ports du hub ; seul le pc à qui est destiné le message récupère les informations.(pour l’exemple suivant, le PC1 envoie des données au PC2, flèches rouges, qui lui répond, flèches bleues) , Un Switch, par contre, réalise de la commutation : lorsqu’un pc veut communiquer avec un autre, l’information arrive au Switch qui la commute uniquement sur le port où est relié le pc concerné par l’information. (il s’agit du même exemple que pour le hub)

Pour ce type de réseau, les câbles pairs torsadés sont le plus souvent utilisés.

II.7.1 Figure : II.4. Topologie en étoile

II.7.1.1 Avantage :

Chaque station possède sa propre ligne évite les conflits.

Administration du réseau facilitée (grâce au noeud central).

II.7.1.2 Inconvénient :

Longueur de câble importante(6)

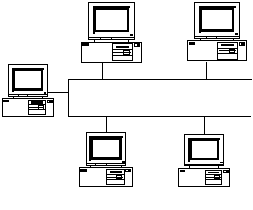

Il s’agit de la forme la plus rencontrée (bien que l’étoile gagne du terrain…) On trouve à chaque extrémité d’un brin des bouchons. Les bouchons servent à ce que le signal ne se réfléchisse pas. On peut choisir l’exemple des réseaux Ethernet (10 base 5) pour comprendre cette topologie. Dans ce type de réseau, on utilise du câble coaxial. Deux brins sont reliés entre eux à l’aide de répéteurs (leur rôle est de ré amplifier le signal). Les stations sont passives, c’est à dire qu’elles ne régénèrent pas le signal

II.7.2. Topologie en bus

II.7.2 Figure : II.5. Topologie en bus

II.7.2.1 Avantage :

La longueur de câble est moins importante que pour la topologie en étoile ou en anneau.

II.7.2.2 Inconvénient :

Plusieurs machines sont reliées à un seul support -> d’où la nécessité d’un protocole d’accès qui gère le tour de parole des stations afin d’éviter les conflits.

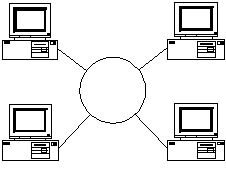

II.7.3 Figure II.6. Topologie en anneau

II.7.3. Topologie en anneau

Il s’agit de la topologie en bus que l’on a refermé sur elle- même. Le sens de parcours du réseau est déterminé ce qui évite les conflits. Les stations sont actives : c’est à dire qu’elles régénèrent le signal.

II.7.1 Avantage :

Le temps d’accès est déterminé (une machine sait à quel moment elle va pouvoir « parler »).

II.7.2. Inconvénient :

Si un noeud (une station par exemple) ne fonctionne plus, le réseau est coupé. Pour éviter ceci, on remplace les stations par des MAU (Multi station Access Unit) : cela ressemble à un Hub mais le dernier port est relié au premier, ce qui revient à un anneau. Dans ce cas, la topologie logique reste en anneau mais la topologie physique est en étoile.

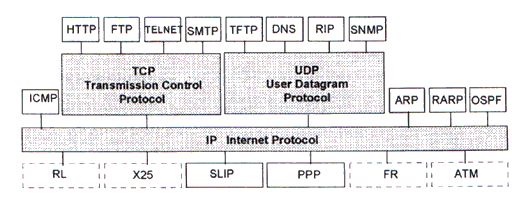

II.7.3 L’architecture IP

Les protocoles TCP/IP sont actuellement les plus utilisés pour les réseaux locaux et ce sont également les protocoles utilisés par Internet.

Les principaux composants de l’architecture TCP/IP sont :

– HTTP, HyperText Transport Protocol assure le transfert de fichiers hypertextes entre un serveur Web et un client Web.

– FTP, File Transfert Protocol, est un système de manipulation de fichiers à distance (transfert, suppression, création…).

– TELNET, système de terminal virtuel, permet l’accès distant aux applications.

– SMTP, Simple Mail Transfer Protocol, offre un service de courrier électronique.

– DNS, Domain Name System, est une base de données réparties assurant la correspondance d’un nom symbolique et d’une adresse Internet (adresse IP).

– RIP, Routing Information Protocol, est le premier protocole de routage utilisé dans Internet.

– SNMP, Simple Network Management Protocol, est devenu le standard des protocoles d’administration de réseau.

Tous les protocoles décrits ci dessus appartiennent à la couche application de l’architecture TCP/IP.

– ICMP, Internet Control and error Message Protocol, assure un dialogue IP/IP et permet notamment : la signalisation de la congestion, la synchronisation des horloges et l’estimation des temps de transit, la mise à jour des tables de routage. Il est utilisé par l’utilitaire Ping qui permet de tester la présence d’une station sur le réseau.

– ARP, Address Résolution Protocol, est utilisé pour associer une adresse IP à une adresse MAC (Medium Access Control, adresse de l’interface dans les réseaux locaux).

– RARP, Reverse Address Resolution Protocol, permet l’attribution d’une adresse IP à une station.

– OSFP, Open Shortest Path First, est un protocole de routage du type de vecteur distance il a succédé à RIP.

– SLIP, Serial Line Interface Protocol, protocole d’encapsulation des paquets IP, il n’assure que la délimitation des trames.

– PPP, Point to Point Protocol, est aussi un protocole d’encapsulation des datagrammes IP, il assure la délimitation des trames et la détection des erreurs mais non la reprise (une trame erronée est détruite).

Pour clarifier la situation, on peut essayer d’organiser tous ces protocoles et utilitaires :

Figure : II.7. Les protocoles réseau

II.7.4. SUPPORTS DE TRANSMISSION

Il existe plusieurs types de câble qui ont des caractéristiques très différentes. On pourra également aborder le support utilisé pour les réseaux sans fil.

II.7.4.1 Le Câble coaxial:

Le câble coaxial possède une large bande passante (de l’ordre du MHz) : ce qui permet en d’autre de faire circuler plusieurs types d’informations en même temps (un équipement pourra avoir son propre canal de fréquence).

Ce câble est peu sensible aux parasites et supporte un débit de l’ordre du Mbit/s.

Le pas de régénération du signal est très variable (de quelques mètres à quelques km).

II.7.4.1 Figure : II.8 Câble coaxial

Il existe deux sortes de câble coaxial : le fin (noir) et l’épais (jaune). Le câble épais possède de meilleurs caractéristiques que le fin mais coûte plus cher, est plus rigide et sa mise en place est plus difficile. (schéma des câbles coax). Pour citer un exemple, le câble fin est utilisé dans l’Ethernet 10 base 2 (10 Mbits/s avec des brins pouvant aller jusqu’à 200m) et le câble épais est utilisé pour un Ethernet 10 base 5 (10 Mbits/s avec des brins pouvant aller jusqu’à 500m).

Ces câbles peuvent être utilisés pour une transmission en bande de base (Bas band), c’est à dire qu’un seul signal circule dans un même temps (ex : (7) Ethernet 10 base2). Mais ils peuvent également être utilisés pour une transmission en large bande (Broadband) c’est à dire que plusieurs signaux sont présents en même temps dans le support (ex 10 Broad 36 soit 10 Mbits/s avec des brins de 3.6 km). Dans cette dernière utilisation apparaît la notion de sous bande : découpage de la bande passante en sous bande afin que des équipements ayant des canaux de fréquence différents puissent communiquer en même temps.

II.7.4.2 Figure II.9. Interface de Câble coaxial

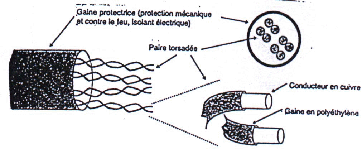

Le câble paire torsadée est plus léger et coûte beaucoup moins cher que le câble coaxial. Il s’agit du fil utilisé pour le téléphone. Les fils sont torsadés car cette configuration offre une meilleur protection aux parasites (para diaphonie plus élevée). En effet ce support est très sensible aux parasites. La bande passante est étroite (1.1MHz).

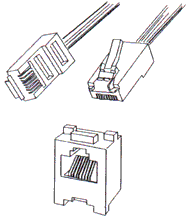

Un câble paire torsadée est formé d’une paire (ex : téléphone), de 2 paires ou encore de 4 paires (utilisé dans la majorité des réseaux informatiques). Pour le transfert de données (réseau informatique) seul 2 paires sont utilisées. La paire torsadée peut être non blindée : UTP (Unshielded Twisted Pair) ou blindée : STP (Shielded Twisted Pair). Le STP peut s’avérer utile si le câble doit passer près d’une source de perturbation tel qu’un néon, un transformateur…Les câbles en paires torsadées répondent à certaines normes (les catégories allant de 1 à 5). Dans les réseaux informatiques on retrouve le plus souvent des câbles catégorie 5 : c’est à dire supportant une fréquence de 100 MHz sur 100 m pour des applications de 100 Mbits/s ou plus. Avec la paire torsadée on utilise des connecteurs tel que les RJ45:

II.7.4 Figure II.I0. Connecteur RJ45

II.7.4.2 La fibre optique

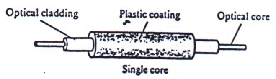

Le transport des données se fait sous forme de lumière, ce qui à l’avantage d’être très rapide et également insensible aux parasites. La fibre optique est un support privilégié pour les transmissions à haut débit, mais son coût est bien plus élevé que le support cuivre. La bande passante est très large et les débits sont de l’ordre du Gbits/s.

Figure II.11. La fibre optique

Un signal n’a besoin d’être régénéré que tous les 500 km (mesure en laboratoire). Par exemple, le câble utilisé pour relier Marseille et Singapour possède un pas de régénération de 150 km. La fibre optique est un support unidirectionnel, il faut donc 2 fibres pour assurer une liaison bidirectionnelle.

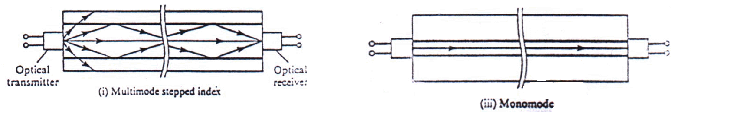

Il existe 2 types de fibre :

II.7.4.2.1 Fibre multi mode

Plusieurs rayons lumineux parcours des trajets différents.

II.7.4.2.2 Fibre monomode

Un seul rayon lumineux est admis dans la fibre. Ce dernier type est plus performant mais bien sur plus cher.(8)

Le signal lumineux se propage dans le coeur de la fibre (en silice ou en plastique). Ce dernier est plus petit pour les fibres monomodes (de 2 à 8 μm) que pour les fibres multi modes (de 50 à 125 μm)

II.7.4.3 Support non filaire :

Il existe deux principaux types :

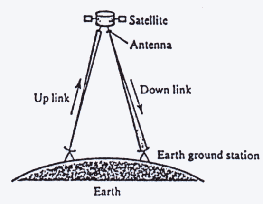

II.7.4.3.1 Géostationnaire

Satellite situé à 36 000 km de la terre. Un satellite est tout simplement un noeud (genre Hub). Ce système est très utilisé dans les environnements hostiles et pour arroser des zones importantes. La sécurité de ce transport est faible car n’importe qui peut capter les ondes émises (il faut bien sur savoir les décrypter…).

II.7.4.3.2 Hertzienne

Ce type de support est aujourd’hui peu utilisé. Pour donner un exemple, on peut citer Le système Bluetooth (Ericsson, IBM, Intel, Nokia et Toshiba) qui autorise la transmission de la voix et des données via une liaison radio courte distance (10 m).

Bluetooth utilise la bande de fréquence 2,45 GHz. Dans un premier temps, cette technologie permettra de transmettre des données à un débit maximal de 1 Mbits/s entre des périphériques distants de 4 mètres et à 75 Kbits/s jusqu’à 10 mètres. Les débits de ces réseaux non filaires peuvent être de l’ordre du Mbits/s ou du Gbits/s mais ils coûtent très chers (fabrication et lancement du satellite) et on de plus une durée de vie assez faible (de l’ordre de 15 ans).

7 Cours de télécom ASS. To Day

8 Cours de télécom ASS. To Day

Page suivante : CHAPITRE III : GENERALITE SUR LA SECURITE INFORMATIQUE

Retour au menu : LA SECURISATION DES SERVEURS DES DONNEES DE L’ENTREPRISE SOUS ISA SERVEUR 2006