I) Introduction

Internet existe à présent depuis plus de 30 ans, s’accroissant à un rythme effréné. Et semblable à une ville qui n’aurait pas su gérer les problèmes de sécurité lors de sa croissance, Internet se retrouve confronté à des problèmes de confidentialité et d’accès aux données, où les voleurs s’appellent hackers et où les délits se nomment exploits.

Ce besoin de sécurité, s’applique dans de nombreux cas; le commerce électronique, l’accès distant à une machine, le transfert de fichier, l’accès à certaines parties d’un site contenant des données confidentielles.

Le « mot de passe » semble être la solution la plus évidente et la plus simple à implanter mais ce qui pose problème n’est pas tant le fait de devoir insérer un mot de passe, mais plutôt de faire en sorte que l’acheminement de ce mot de passe au travers du réseau Internet se fasse de manière sécurisée, c’est à dire que si une personne se trouve à ce même moment à écouter (sniffer) le média physique que vous utilisez, elle ne doit pas comprendre (déchiffrer) ce que vous avez transmis. Et donc pouvoir le réutiliser par la suite à vos dépends.

On peut sécuriser le transport d’informations de bout en bout (end-to-end). Et cela au travers de différents mécanismes et de variantes qui leurs sont appliquées. Notamment grâce à l’utilisation des VPN (Virtual Private Network) qui ne seront pas étudiés dans ce document), mais aussi des mécanismes comme SSH (SSF en France) et SSL (dont la dernière version se nomme TLS).

SSH, ou Secure Shell, sécurise la connexion depuis l’ordinateur local jusqu’au serveur distant en établissant une connexion cryptée. SSL ou, Secure Socket Layer, permet l’accès sécurisé à un site web ou à certaines pages d’un site web.

II) Approches du travail

II. 1 Etude théorique

Notre travail consistera à :

– Etudier les routeurs Cisco, smoothwall et leur configuration,

– Etudier les attaques possibles ciblant les équipements du réseau

– Rechercher les matériels de simulation des routeurs et l’implémentation de la solution smoothwall

II.2 Etude d’ingénierie

Cette étude se fera sur :

La rédaction des procédures correspondantes aux choix techniques et fonctionnels,

L’exploitation des bases scientifiques pour comprendre le mécanisme des attaques pour pouvoir appliquer les procédures de sécurité.

II.3 Réalisation

La réalisation consiste à la manipulation des configurations sur le firewall, routeur et application des procédures de sécurité afin d’établir les règles de protection nécessaires.

III-1) Les exigences de la sécurité des réseaux

L’arrivée d’internet et des nouvelles technologies ont permis de développer et d’améliorer de manière considérable la communication. Cependant, ces nouvelles technologies ne sont pas invulnérables, les failles des sécurités sont fréquentes, c’est ainsi que la question de la sécurité des réseaux a pris une place importante dans la société actuelle.

La méthode de sécurité et les choix des protocoles de sécurité peuvent être différents selon les utilisateurs des réseaux mais il est nécessaire de tendre en compte les certains principes :

III.1.1 Authentification et Identification

L’authentification des services permet de bien assurer qu’une communication est authentique dans les réseaux. On distingue généralement deux types d’authentification :

– L’authentification d’un tiers consiste à prouver son identité

– Et l’authentification de la source des données sert à prouver que les données reçues viennent bien d’un tel émetteur déclaré.

Les signatures numériques peuvent aussi servir à l’authentification, la signature numérique sera abordée dans la section de l’intégrité.

L’authentification a une nécessité de fournir une identification et de la prouver, sur la plupart des réseaux le mécanisme d’authentification utilise une paire « code d’indentification/mot de passe ».

Avec la vulnérabilité constamment liée à l’utilisation des mots de passe, il est important de recourir aux mécanismes très robustes tels que l’authentification par des certificats [ISO-9594], des clés publiques [River78] ou à travers des centres de distribution des clés [RFC1510].

III.1.2 Intégrité

L’intégrité se lie à la protection contre les changements et les altérations. L’intégrité est considérée quand les données émis sont identiques à celles reçues. Des différences peuvent apparaitre si quelqu’un tente de modifier ces données ou tout simplement si un problème de transmission/réception intervient.

Il y a une technique utilisée pour faire un contrôle sur cela comme, les bits de parité, les checksums ou encore les fonctions de hachage à sens unique [RFC2104]. Cependant ces mécanismes ne peuvent pas garantir absolument l’intégrité. Il est possible en effet, que les données altérées aient la même somme de contrôle .C’est possible qu’une attaque modifie les données et recalcule le résultat de la fonction de hachage (empreinte). Dans le cas d’avoir un seul expéditeur qui soit capable de modifier l’empreinte, on utilise des fonctions de hachage à clés sécrètes ou privées.

C’est une garantie à la fois pour l’intégrité et l’authentification. Ces deux services de sécurité sont souvent fournis par le même mécanisme pour une raison de sens d’accompagnement l’un de l’autre (dans les contextes d’un réseau peu sur).

III.1.3 La Confidentialité

La confidentialité est un service de sécurité qui assure l’autorisation d’une seule personne à prendre la connaissance des données. En général on utilise un algorithme cryptographique de chiffrement des données concernées pour avoir ce service.

Si seul les données sont chiffrées, une oreille espionne peut tout de même écouter les informations de l’en- tête, elle peut ainsi, à partir des adresses source et destination, identifier les tiers communicants et analyser leur communication : fréquence des envois, quantité de données échangée, etc. Il y a de protection contre l’analyse de trafic quand en plus de la confidentialité, on garantit l’impossibilité de connaitre ces informations.

On utilise l’authentification, l’intégrité et la confidentialité souvent ensemble pour offrir une base des services de sécurité.

III.1.4 La Nom Répudiation

La non répudiation fait preuve tant que l’expéditeur que le destinateur que le message a était bien transmis, les empêches de nier de l’avoir transmis.

On démonte deux types des non répudiation :

1) La non répudiation de l’origine qui protège un destinateur confronté à un expéditeur niant avoir envoyé le message.

2) La non répudiation de la réception qui joue le rôle inverse du précédent, à savoir démontré que le destinataire a bien reçu le message que l’expéditeur lui a envoyé.

Dans le cadre de la cryptographie à clé publique, chaque utilisateur est le seul et unique détenteur de la clé privée. Ainsi, tout message accompagné par la signature électronique d’un utilisateur ne pourra pas être répudié par celui-ci, à moins que tout le système de sécurité n’ait été pénétré.

A la contre, le non répudiation n’est pas directement acquise dans le système utilisant des clés secrètes. Le serveur distribue la clé de chiffrement aux deux parties, un utilisateur peut nier avoir envoyé le message en question en alléguant que la clé secrète partagée a été divulguée soit par une compromission du destinataire, soit par une attaque réussie contre le serveur de distribution de clés.

Ce qui revient à une non répudiation obligeant le destinataire à envoyer un accusé de réception signé et horodaté.

III.1.5 Protection d’Identité

La vérification efficace des événements liés à la sécurité se fonde aussi sur la capacité d’identifier chaque utilisateur.

Il est très nécessaire que chaque utilisateur de l’internet ait une identité distincte, qui est une combinaison qui donne le nom de l’utilisateur et possiblement celui de son Pc, de son organisation et son pays.

Comme nous l’avons définit avant au niveau de la première catégorie active de la sécurité, la connaissance de ces informations par un tiers malveillant peut être considérée à la vie privée des usagers.

Il y a un grand défi dans le domaine de la sécurité, c’est la protection de ces informations privées. Ceci nous permet de protéger le trafic réseau contre les malveillants qui comptent analyser tout type d’informations (algorithme, nom de l’utilisateur, environnement etc.) afin d’intercepter les communications.

Dans la plupart des cas, l’identité du récepteur (généralement un serveur) est publique. Pour cela, un protocole de sécurité doit surtout protéger l’identité de l’initiateur (généralement les clients).

III.1.6 Mise en œuvre d’un VPN

Les VPN n’ont pas le seul intérêt l’extension des WAN (Wide Area Network) à moindre cout mais aussi l’utilisation de services ou fonctions spécifiques assurant la qualité de service (QoS) et la sécurité des échanges. Les fonctionnalités de sécurité sont matures mais la réservation des bandes passantes pour les tunnels est encore un service en développement limité par le concept même d’internet, dans le modèle OSI la sécurité est des échanges est assurée à plusieurs niveaux et des fonctions comme le cryptage des données, authentification des extrémités communicantes et le contrôle d’accès des utilisateurs aux ressources.

Les VPN sont crées des différentes formes, pour connecter deux réseaux locaux distants (connexion network –to-network), soit entre deux stations (hop-to-hop) soit entre une station et un réseau (hop-to-network) .Ce dernier est en général utilisable par les entreprises qui se décident de créer des accès pour les télétravailleurs via Internet.

III.1.7 Contrôle D’accès

La normativité des utilisateurs et la demande d’accès distant sécurisé vers les réseaux privés des entreprises ont poussé à la majorité des entreprises à adapter des solutions de sécurité basées sur des points d’accès situés aux frontières des réseaux privés. Ces points d’accès sont aussi très intéressants dans le sens ou ils constituent un point unique et la sécurité peut être imposée. Ils donnent des ressèmes de trafic, des statistiques sur ce trafic, et encore toutes les connexions entre les deux réseaux.

III-2) Rappel sur le protocole TCP/IP

III-2.1 Définition

Le nom TCP/IP se réfère à un ensemble de protocoles de communications de données. Cet ensemble tire son nom des deux protocoles les plus importants : Transmission Control Protocol et l’Internet Protocol. Le protocole TCP/IP devient le fondement d’Internet, le langage qui permet aux machines du monde entier de communiquer entre elles. Internet devient le terme officiel pour désigner non pas un réseau mais une collection de tous ces réseaux utilisant le protocole IP.

III-2.2 Présentation du modèle TCP /IP

Même si le modèle de référence OSI est universellement reconnu, historiquement et techniquement, la norme ouverte d’Internet est le protocole TCP/IP (pour Transmission Control Protocol/Internet Protocol). Le modèle de référence TCP/IP et la pile de protocoles TCP/IP rendent possible l’échange de données entre deux ordinateurs, partout dans le monde, à une vitesse quasi équivalente à celle de la lumière.

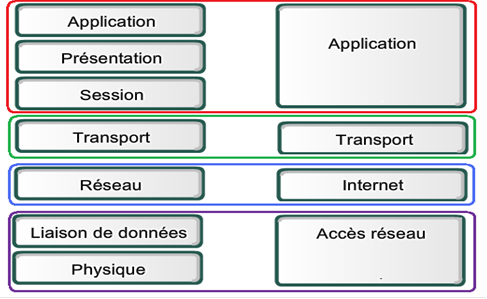

Le modèle TCP/IP peut en effet être décrit comme une architecture réseau à 4 couches

Figure 1 : Architecture réseau à 4 couches

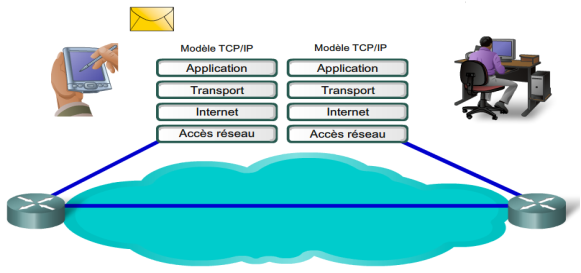

Figure 2 : Les 4 couches du protocole TCP/IP

III-3) Couche application

Contrairement au modèle OSI, c’est la couche immédiatement supérieure à la couche transport, tout simplement parce que les couches présentation et session sont apparues inutiles. On s’est en effet aperçu avec l’usage que les logiciels réseau n’utilisent que très rarement ces 2 couches, et finalement, le modèle OSI dépouillé de ces 2 couches ressemble fortement au modèle TCP/IP. Cette couche contient tous les protocoles de haut niveau, comme par exemple :

30 Telnet, TFTP (Trivial File Transfer Protocol), SMTP (Simple Mail Transfer Protocol), HTTP (HyperText Transfer Protocol). Le point important pour cette couche est le choix du protocole de transport à utiliser. Par exemple, TFTP (Surtout utilisé sur réseaux locaux) utilisera UDP, car on part du principe que les liaisons physiques sont suffisamment fiables et les temps de transmission suffisamment courts pour qu’il n’y ait pas d’inversion de paquets à l’arrivée.

Ce choix rend TFTP plus rapide que le protocole FTP qui utilise TCP.

III-4) Couche transport

Son rôle est le même que celui de la couche transport du modèle OSI : permettre à des entités paires de soutenir une conversation. Officiellement, cette couche n’a que deux implémentations : le protocole TCP (Transmission Control Protocol) et le protocole UDP (User Datagramme Protocol). TCP est un protocole fiable, orienté connexion, qui permet l’acheminement sans erreur de paquets issus d’une machine d’un internet à une autre machine du même internet. Son rôle est de fragmenter le message à transmettre de manière à pouvoir le faire passer sur la couche internet. A l’inverse, sur la machine destination, TCP remplace dans l’ordre les fragments transmis sur la couche internet pour reconstruire le message initial. TCP s’occupe également du contrôle de flux de la connexion.

UDP est en revanche un protocole plus simple que TCP : il est non fiable et sans connexion. Son utilisation présuppose que l’on n’a pas besoin ni du contrôle de flux, ni de la conservation de l’ordre de remise des paquets. Par exemple, on l’utilise lorsque la couche application se charge de la remise en ordre des messages. On se souvient que dans le modèle OSI, plusieurs couches ont à charge la vérification de l’ordre de remise des messages. C’est là un avantage du modèle TCP/IP sur le modèle OSI. Une autre utilisation d’UDP : la transmission de la voix. En effet, l’inversion de 2 phénomes ne gêne en rien la compréhension du message final. De manière plus générale, UDP intervient lorsque le temps de remise des paquets est prédominant.

III-5) Couche internet

Cette couche est la clé de voûte de l’architecture. Cette couche réalise l’interconnexion des réseaux (Hétérogènes) distants sans connexion. Son rôle est de permettre l’injection de paquets dans n’importe quel réseau et l’acheminement des ces paquets indépendamment les uns des autres jusqu’à destination. Comme aucune connexion n’est établie au préalable, les paquets peuvent arriver dans le désordre ; le contrôle de l’ordre de remise est éventuellement la tâche des couches supérieures.

Du fait du rôle imminent de cette couche dans l’acheminement des paquets, le point critique de cette couche est le routage. C’est en ce sens que l’on peut se permettre de comparer cette couche avec la couche réseau du modèle OSI. La couche internet possède une implémentation officielle : le protocole IP.

III-6) Couche accès réseau

Cette couche est assez “étrange”. En effet, elle semble “Regrouper” les couches physiques et liaison de données du modèle OSI. En fait, cette couche n’a pas vraiment été spécifiée ; la seule contrainte de cette couche, c’est de permettre un hôte d’envoyer des paquets IP sur le réseau. L’implémentation de cette couche est laissée libre. De manière plus concrète, cette implémentation est typique de la technologie utilisée sur le réseau local. Par exemple, beaucoup de réseaux locaux utilisent Ethernet ; Ethernet est une implémentation de la couche hôte-réseau.

II-7) Menaces de sécurité courantes

Un système de détection d’intrusions (IDS, de l’anglais Intrusion Detection System) est un périphérique ou processus actif qui analyse l’activité du système et du réseau pour détecter toute entrée non autorisée et / ou toute activité malveillante. La manière dont un IDS détecte des anomalies peut beaucoup varier ; cependant, l’objectif principal de tout IDS est de prendre sur le fait les auteurs avant qu’ils ne puissent vraiment endommager vos ressources. Les IDS protègent un système contre les attaques, les mauvaises utilisations et les compromis. Ils peuvent également surveiller l’activité du réseau, analyser les configurations du système et du réseau contre toute vulnérabilité, analyser l’intégrité de données et bien plus. Selon les méthodes de détection que vous choisissez de déployer, il existe plusieurs avantages directs et secondaires au fait d’utiliser un IDS.

II-8) Quelques logiciels de détection d’intrusions

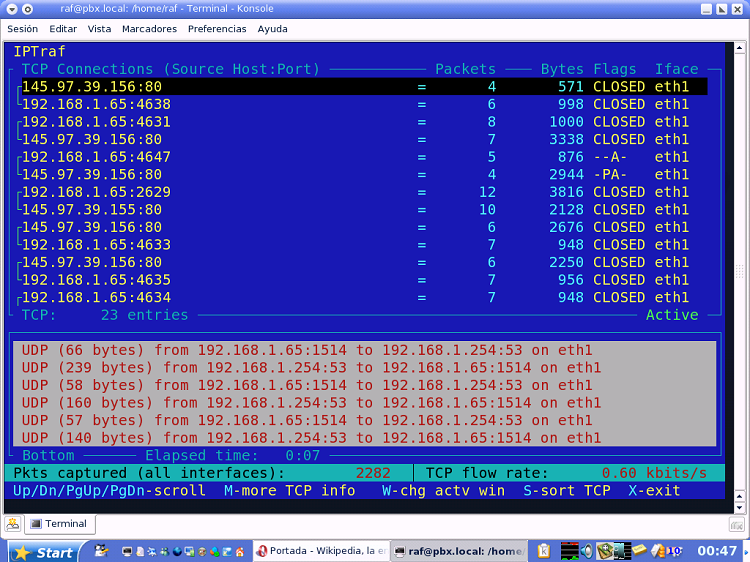

– Iptraf

IPtraf est un outil de monitoring réseau qui fonctionne sous linux. Nous l’avons utilisé pour mesurer l’activité des interfaces réseau. Voici une liste non-exhaustive de ces capacités:

• Total, IP, TCP, UDP, ICMP, and non-IP byte counts

• TCP source and destination addresses and ports

• TCP packet and byte counts

• TCP flag statuses

• UDP source and destination information

• ICMP type information

• OSPF source and destination information

• TCP and UDP service statistics

• Interface packet counts

• Interface IP checksum error counts

• Interface activity indicators

• LAN station statistics

Figure 3 : Détection d’intrusion avec iptraf

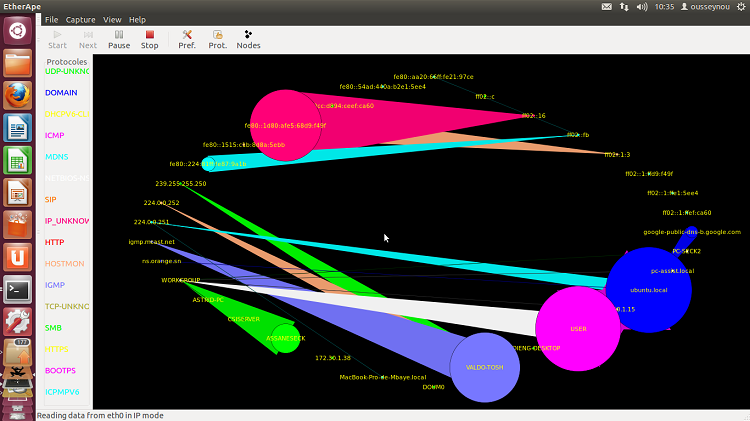

– EtherApe

EtherApe est un logiciel libre qui permet de surveiller un réseau informatique, il est muni d’une interface graphique qui permet de visualiser ce qui se passe sur un réseau (local et/ou relié à internet). Chaque transfert de données est représenté par un trait ainsi qu’un disque de couleur au point d’origine. Les protocoles sont représentés par des couleurs différentes et plus le transfert n’est important plus le disque et le trait sont grands. EtherApe fait visualiser les transferts par IP de destination ou bien par ports TCP. Il est possible d’enregistrer les activités du réseau afin de les étudier.

La destination des transferts d’informations sont affichées soit par son adresse IP soit par l’appellation courante (utilisation d’un serveur DNS).

L’utilisateur peut obtenir des informations supplémentaires sur le transfert (port, origine et destination, taille, date…) s’il clique sur le trait marquant. On peut configurer EtherApe afin de ne visualiser qu’une partie du trafic (par exemple le trafic vers internet seul).

Figure 4 : Détection d’intrusion avec EtherApe

Page suivante : PARTIE 2 : Etude et configuration des routeurs Cisco

Retour au menu : ETUDE ET MISE EN PLACE D’UNE SOLUTION DE FIREWALL AVEC SMOOTHWALL