I) Introduction

Smoothwall est le nom de la communauté qui utilise le pare-feu Smoothwall Express. Smoothwall Express est en fait une distribution Linux, Open Source et distribuée sous licence GPL. Smoothwall Express est dédiée à être utilisée comme pare-feu dans un réseau d’entreprise. Cette distribution a été développée à partir de RedHat linux (devenu plus tard Fedora Project) en vue d’un usage facile qui ne nécessite aucune connaissance en Linux. En effet, Smoothwall Express est totalement administrable via une interface WEB. Smoothwall Express permet de sécuriser les échanges entre Internet et le réseau interne de l’entreprise quel que soit son architecture (nous verrons plus loin dans ce document les architectures possibles à configurer via Smoothwall Express).

La dernière version de Smoothwall est Smoothwall Express 3.0 SP1, sortie le 8 Janvier 2009. Cette version est téléchargeable depuis le site officiel de Smoothwall (http://www.smoothwall.org/). La version antérieure Smoothwall Express 3.0 a été lancée le 22 Aout 2007.

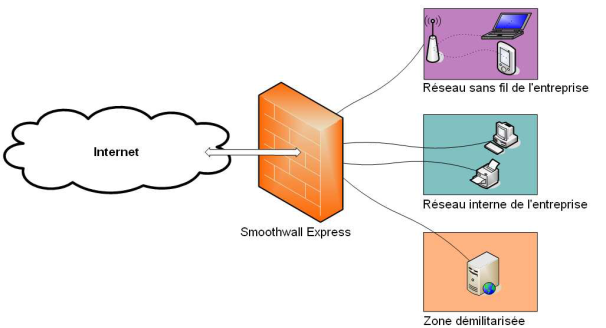

II.1) Les Architectures possibles avec Smoothwall Express

Avant d’aller plus loin, il est nécessaire de définir les termes interface Green, interface Red, interface Purple et interface Orange :

– Interface Green : Désigne l’interface réseau (carte réseau) de Smoothwall Express qui sera directement reliée au réseau interne câblé de l’entreprise.

– Interface Red : Désigne l’interface de Smoothwall Express qui sera reliée à Internet.

– Interface Purple : Désigne l’interface réseau sans fil de Smoothwall Express.

– Interface Orange : Désigne l’interface de Smoothwall Express qui sera reliée à la zone démilitarisée (partie du réseau de l’entreprise où l’on isole les serveurs). Cette zone est sauf exception câblée…

La figure suivante pourrait éclaircir encore plus sur la signification de ces différents termes :

Figure13 : Définition des interfaces Green, Red, Orange et purple

Il faut noter aussi que ces appellations ne sont pas propres à la communauté Smoothwall. On utilise généralement ces mêmes termes quelque soit le pare-feu.

Voyons maintenant les architectures réseau qu’offre Smoothwall Express :

– Architecture Green : Cette architecture est utilisée si Smoothwall Express devait utiliser une seule carte réseau qui sera reliée au réseau interne de l’entreprise.

L’interface rouge est dans cette configuration reliée directement à un modem (ou RNIS).

– Architecture Green + Orange : Architecture basée sur deux cartes réseaux. La première est utilisée pour relier le réseau interne de l’entreprise. La deuxième relie la zone démilitarisée. L’interface rouge est dans cette configuration aussi reliée directement à un modem/RNIS.

– Architecture Green +Red : Smoothwall Express utilisera dans ce cas de figure une carte réseau pour se connecter au réseau interne et une autre pour relier Internet.

– Architecture Green + Orange + Red : L’architecture Green + Orange + Red est choisie dans le cas où l’on utilise trois cartes réseaux pour relier Smoothwall Expres à la zone démilitarisée, le réseau interne et Internet.

– Architecture Green + Purple (Red is modem/ISDN): Ici l’interface rouge est directement reliée à un modem/RNIS. Smoothwall Express sera en outre relié au réseau interne de l’entreprise via une carte réseau (généralement une carte Ethernet) et au réseau sans fil de l’entreprise via une carte réseau sans fil…

– Architecture Green + Purple + Orange : Smoothwall Express propose cette architecture afin de se connecter via trois cartes réseaux séparées aux : zones démilitarisée, réseau sans fil et réseau interne de l’entreprise. L’interface rouge est directement reliée à un modem/RNIS.

– Architecture Green + Purple + Red : Ici on utilise deux cartes réseaux pour câbles (afin de relier le réseau interne de l’entreprise et Internet à Smoothwall Express) et une carte réseau sans fil pour connecter le réseau sans fil de l’entreprise au pare-feu.

Architecture Green + Purple + Orange + Red : Cette configuration réseau utilise trois cartes réseaux pour câbles (afin de relier le réseau interne de l’entreprise, la zone démilitarisée et Internet à Smoothwall Express) et une carte réseau sans fil pour connecter le réseau sans fil de l’entreprise au pare-feu.

Smoothwall Express offre donc 8 configurations réseau possibles. L’une de ces configurations devra être choisie et traitée lors de l’installation.

Remarque

L’installation de Smoothwall Express sur un disque dur provoquera la perte totale des données qu’il contient. Smoothwall Express n’est en outre pas développer pour fonctionner avec un autre système d’exploitation. Un double boot n’est pas possible sur une machine où est installée Smoothwall Express.

III. 2) Installation de Smoothwall Express

Un guide détaillé de l’installation de Smoothwall Express est disponible en téléchargement à l’adresse suivante :

http://garr.dl.sourceforge.net/sourceforge/smoothwall/smoothwall-express-3.0-installguide.pdf

Si vous voulez installer Smoothwall Express sur un environnement virtuel, VMware Server par exemple, vous pourrez rencontrer des problèmes si vous essayer d’installer à partir d’une image iso. VMware Server affiche par exemple l’erreur “no harddisk found” lors de l’installation sur un ordinateur portable muni d’un disque dur SATA…

Nous vous conseillons donc d’installer Smoothwall Express sur une machine physique ou le cas échéant, installer directement l’image VMware disponible sur :

http://sourceforge.net/project/downloading.php?groupname=smoothwall&filename=smoothwall3-polar-vmimage.tar.bz2&use_mirror=garr.

Remarques :

La configuration réseau retenue sur l’image VMware de Smoothwall Express est l’architecture Green +Red (voir plus haut)

– Les logins et mot de passe sont normalement configurés lors de l’installation de Smoothwall Express. Les login et mots de passe pour l’image VMware sont :

– Login : “root” et mot de passe “happydays” pour l’authentification en mode console

– Login : “admin” et mot de passe “happydays” pour l’authentification en mode graphique (page web)

– La connexion à Smoothwall Express via un navigateur web se fait sur le port 81 (si on accède via le protocole http) ou bien via le port 441 (si on accède via le protocole https).

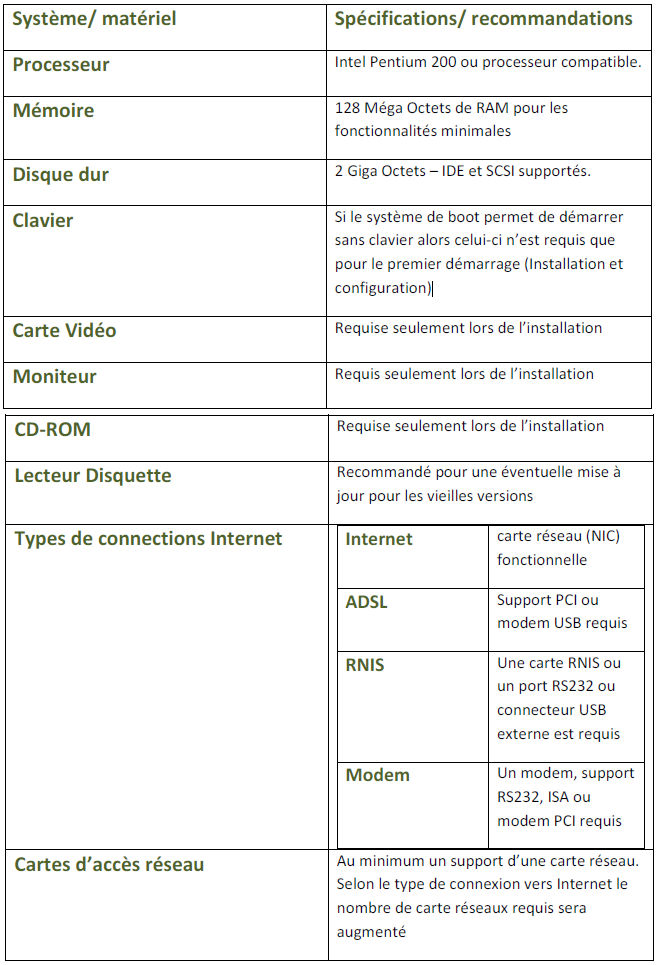

III.3) Exigences matérielles pour installer Smoothwall Express :

Smoothwall Express 3.0 nécessite un environnement comportant les caractéristiques minimales suivantes pour être déployé:

Figure 14 : Tableau1 Tableau des matériels requis pour Smoothwall

III. 4) Services par défaut offerts par Smoothwall Express

Un simple scan sur la machine Smoothwall Express va nous informer sur les services offerts par défaut sur cette machine. Auparavant, il faudra veiller à enlever les restrictions de pare-feux que Smoothwall Express offre pour avoir un résultat de scan juste. Nous reviendrons plus tard sur la procédure à suivre afin d’enlever ces restrictions.

Le scan de la machine Smoothwall Express via nmap a donné le résultat suivant :

PORT STATE SERVICE

– 53/tcp open domain

– 81/tcp open hosts2-ns

– 222/tcp open rsh-spx

– 441/tcp open decvms-sysmgt

Donc les services offerts par Smoothwall Express par défaut sont :

DNS : service de conversion d’URLs en noms alphabétiques et vise versa (correspondance)…

host2-ns ou encore HOSTS2 Name Server: service d’informations et d’avertissements (TCP port 441 protocol information and warnings). On peut consulter ce port pour avoir des informations sur le système… Ce service est utilisé pour un accès web à Smoothwall Express.

– Service SSH (Secure SHell): On peut se connecter à distance, en mode console et en mode sécurisé à smoothwall via ce service.

– Service decvms-sysmgt: service d’informations et d’avertissement (TCP port 441 protocol information and warnings). Ce service est utilisé pour un accès web sécurisé à Smoothwall Express.

Observations :

Smoothwall Express protège la machine qui l’héberge et les réseaux auxquels elle est reliée.

En effet, les ports ouverts ne présentent pas de failles majeures. Le service secure shell ainsi que les deux services de connexions web nécessitent une authentification. Le service DNS ne présente quant à lui pas de risques pour la machine ou les réseaux auxquels elle est reliée. Si on ajoute à cela les règles par défaut de pare-feu (voir plus loin), on verra bien que c’est une solution de sécurité complète…

Politique de pare-feu par defaut pour Smoothwall Express

Quand on démarre la machine Smoothwall Express pour la première fois (mode console) et qu’on tape la commande shell : iptables –L, nous aurons la liste des règles par défaut du pare-feu. La politique par défaut est la suivante :

– Chain INPUT (policy DROP) : tout le trafic entrant vers la machine Smoothwall Express est rejeté.

– Chain OUTPUT (policy ACCEPT): le trafic sortant de la machine Smoothwall Express est autorisé.

– Chain FORWARD (policy DROP): le trafic transitant par la machine Smoothwall Express est rejeté.

Afin de changer les règles de pare-feu, il faut utiliser la commande iptables avec les options adéquates. Une aide sur iptables est disponible sur linux en tapant directement man iptables. Une documentation en ligne est aussi disponible sur :

http://www.delafond.org/traducmanfr/man/man8/iptables.8.html

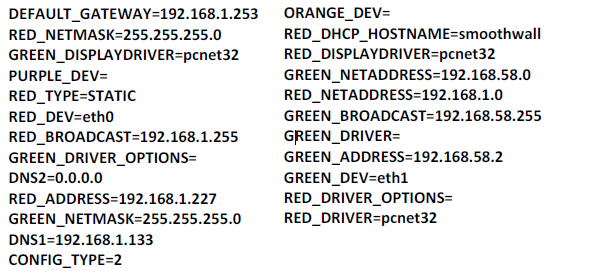

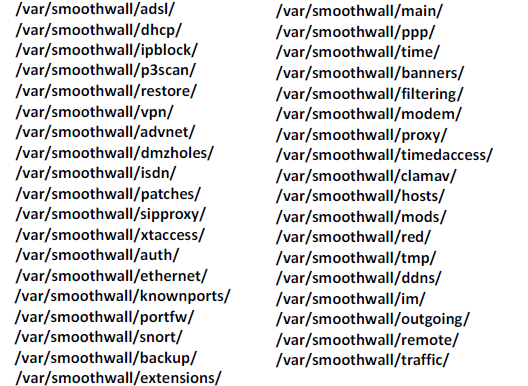

Système de fichier de Smoothwall Express

Afin de comprendre le fonctionnement de ce système de fichiers, nous avons parcouru les dossiers et nous avons pu relever les remarques suivantes :

– Sous /etc/rc.d on trouve les scripts exécutés au démarrage. Ainsi, par exemple, les règles initiales du pare-feu sont chargées depuis le fichier /etc/rc.d/rc.firewall.up.

– Les scripts en questions contiennent des variables (comme par exemple $GREEN_DEV dans le script /etc/rc.d/rc.firewall.up). Ces variables sont définies dans le système de fichiers sous /var/smoothwall/dossier_specifique/settings. Par exemple, les variables relatives aux interfaces ethernet de smoothwall sont définies dans le fichier /var/smoothwall/ethernet/settings dont nous présentons le contenu ci-dessous :

En fait, les fichiers settings qu’on trouve sous /var/smoothwall/dossier/ contiennent les définitions des différentes variables…

Les dossiers contenus sous /var/smoothwall sont:

Figure 15 : Tableau 2 Les répertoires des fichiers de smoothwall

Retour au menu : ETUDE ET MISE EN PLACE D’UNE SOLUTION DE FIREWALL AVEC SMOOTHWALL